HTTPS y Truststore en la aplicación

Todos los servicios/servidores que utilizan comunicación HTTPS tienen un certificado asociado a su dominio. CONNECT Truststore funciona como unlista de servidores permitidos y contiene el certificado de todos los dominios que recibirán solicitudes HTTPS del integrador.

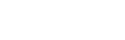

En ausencia de uno de los certificados necesarios en Truststore, es posible que las integraciones no funcionen correctamente, ya que las llamadas se interrumpen

Procedimiento para obtener certificados de dominio

Obtenga la certificación usando Firefox

Obtenga la certificación con OpenSSL

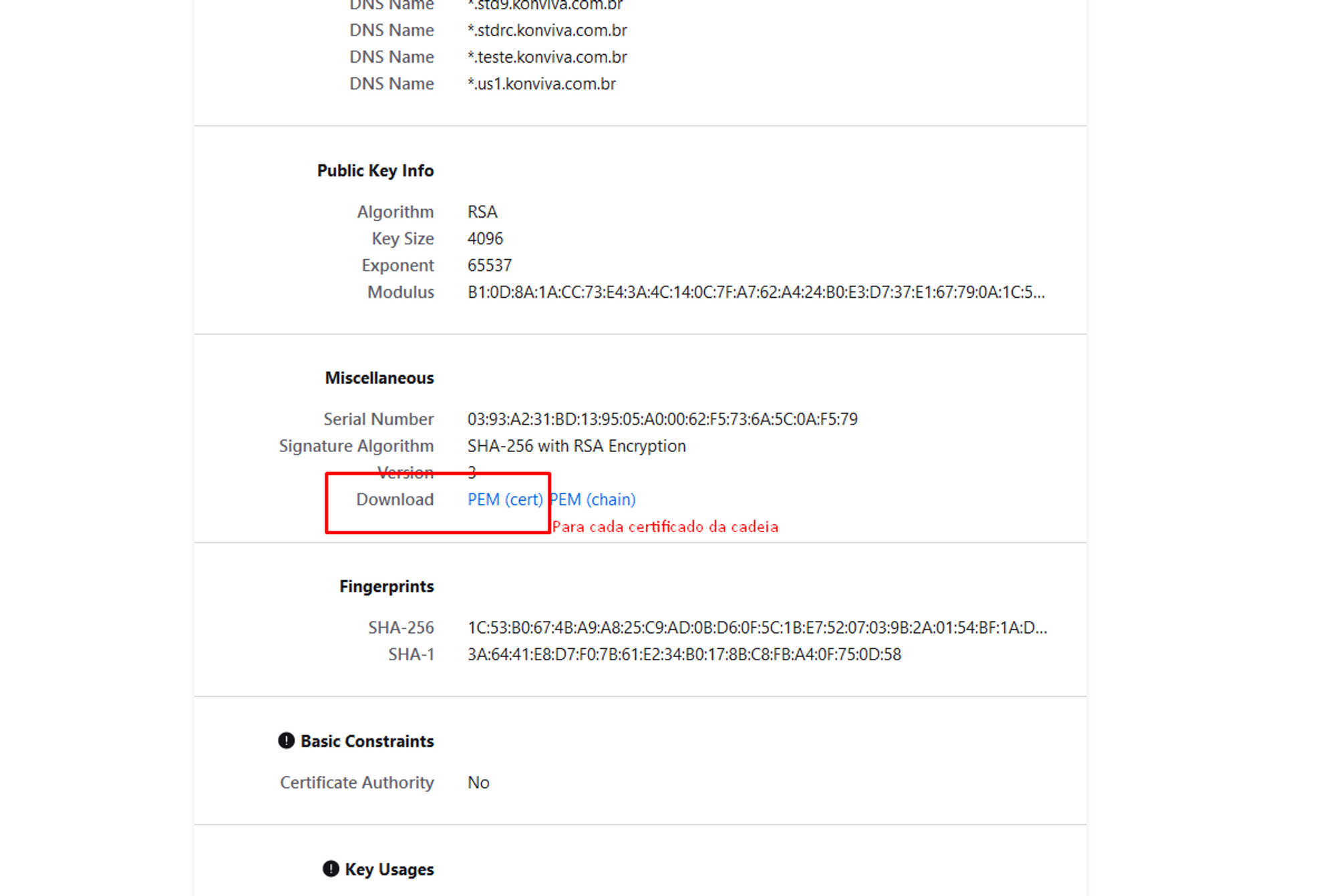

Descargue el certificado de dominio del servidor que recibirá llamadas CONNECT

<ANFITRIÓN> = Llamar dominio.

<ESP> = Puerto utilizado para llamar al servicio en cuestión.

<NOMBRE DE ARCHIVO> = identificador del archivo .PEM resultante.

Ejemplo:

openssl s_client -showcerts -connect web90.seniorcloud.com.br:30201 -crlf 2>> log </dev/null | openssl x509 -texto > web90.pem

Importación de certificados al TruststoreCONECTAR

Linux: uso de Keytool (JAVA)

Mover el archivo.PEM al directorio donde se encuentra Connect Truststore: (/ruta/a/seniorconnect-truststore.jks -ejemplo: …/sconnect/config/)

Incluya el certificado de dominio en el almacén de confianza de la aplicación.

keytool -import -v -trustcacerts -alias <ALS> -file <NOMBRE DE ARCHIVO>.pem -keystore seniorconnect-truststore.jks -storepass 'changeit' -noprompt

<NOMBRE DE ARCHIVO> = identificador del archivo .PEM del certificado de dominio.

<ELA> = Identificador del certificado dentro del Truststore (elección).

Ejemplo:

keytool -import -v -trustcacerts -alias web90 -file web90.pem -keystore seniorconnect-truststore.jks -storepass 'changeit' -noprompt

Comandos para interactuar con Truststore

herramienta clave -list -v -keystore seniorconnect-truststore.jks

keytool -import -v -trustcacerts -alias <ALS> -file <NOMBRE DE ARCHIVO>. -almacén de claves seniorconnect-truststore.jks

keytool -delete -v -trustcacerts -alias '<ALS>' -keystore seniorconnect-truststore.jks

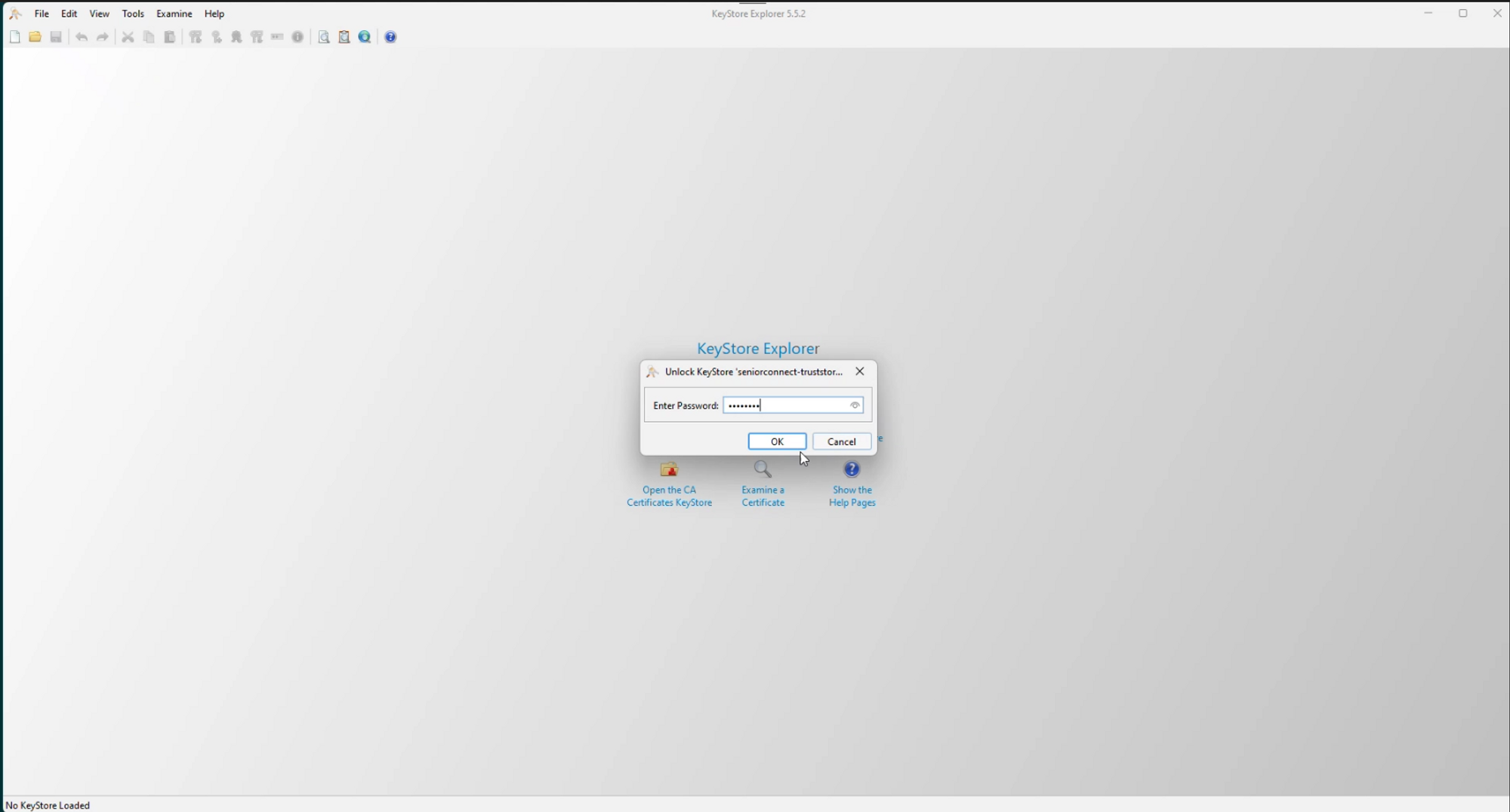

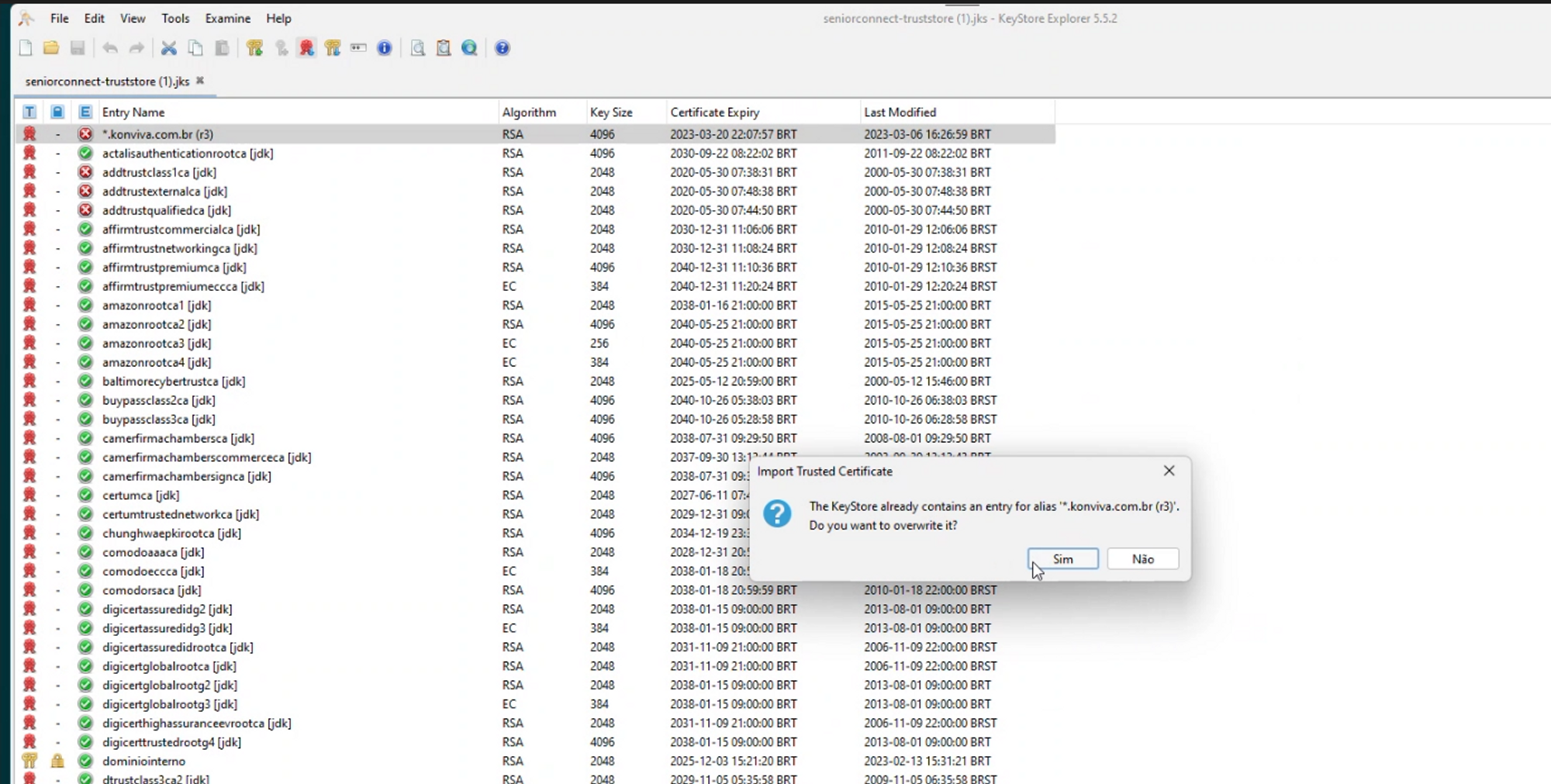

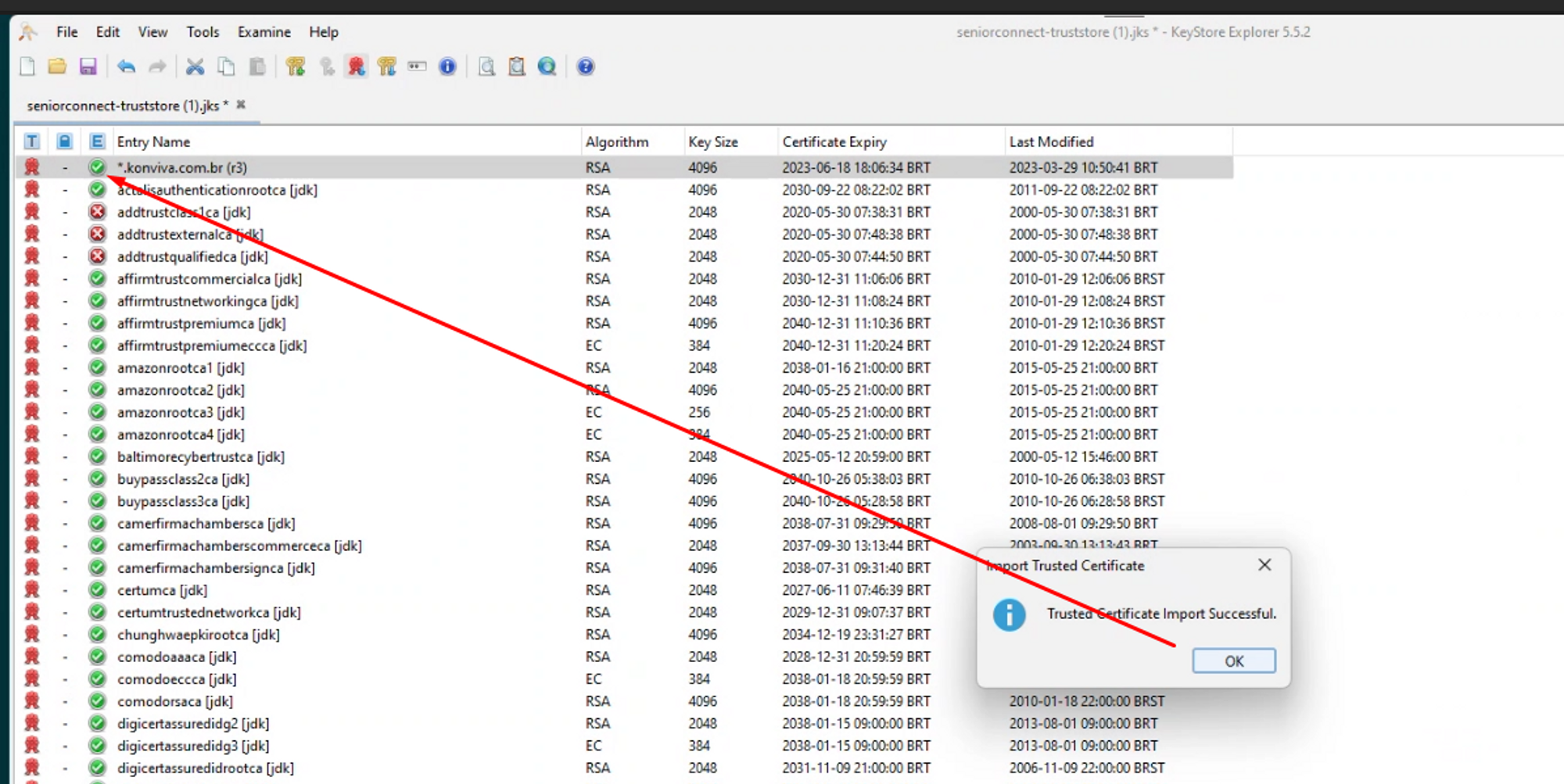

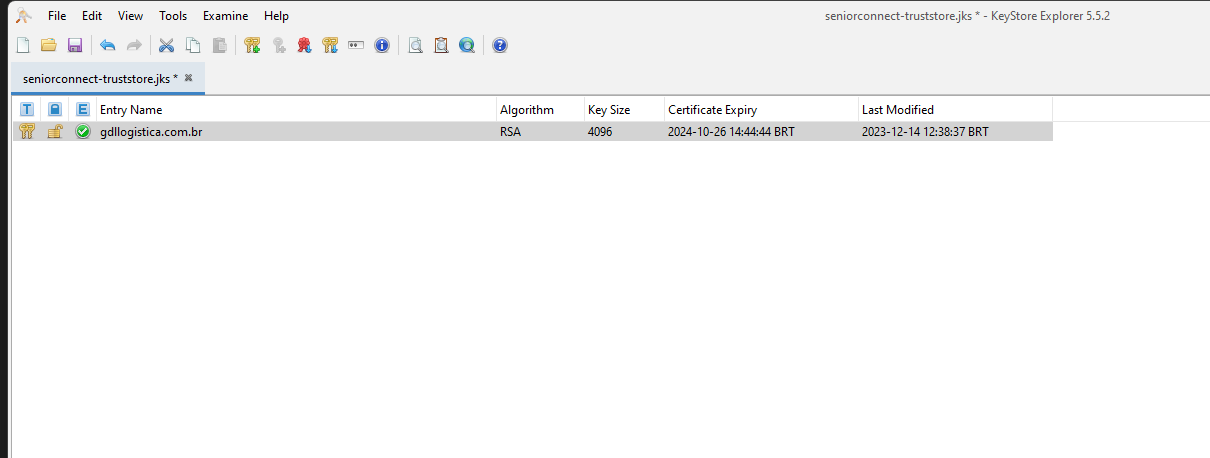

Windows: uso del Explorador del almacén de claves

Contraseña predeterminada:cambiarlo

Actualización del certificado SSL

Requisito previo

Explorador de almacén de claves

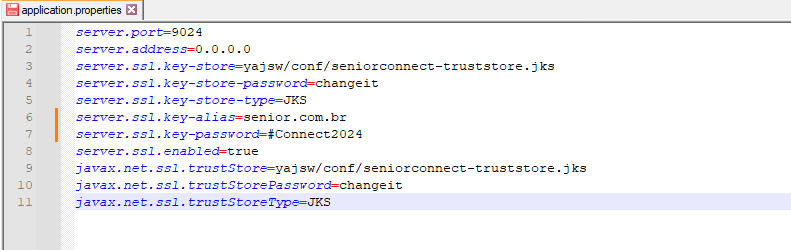

En la carpeta de instalación de Connect On Premise, por ejemplo, enSeniorConnect\config, abre el archivopropiedades.de.aplicación con Bloc de Notas.

Este archivo contendrá la información de ubicación del archivo del almacén de confianza, así como las contraseñas.

Ejemplo:

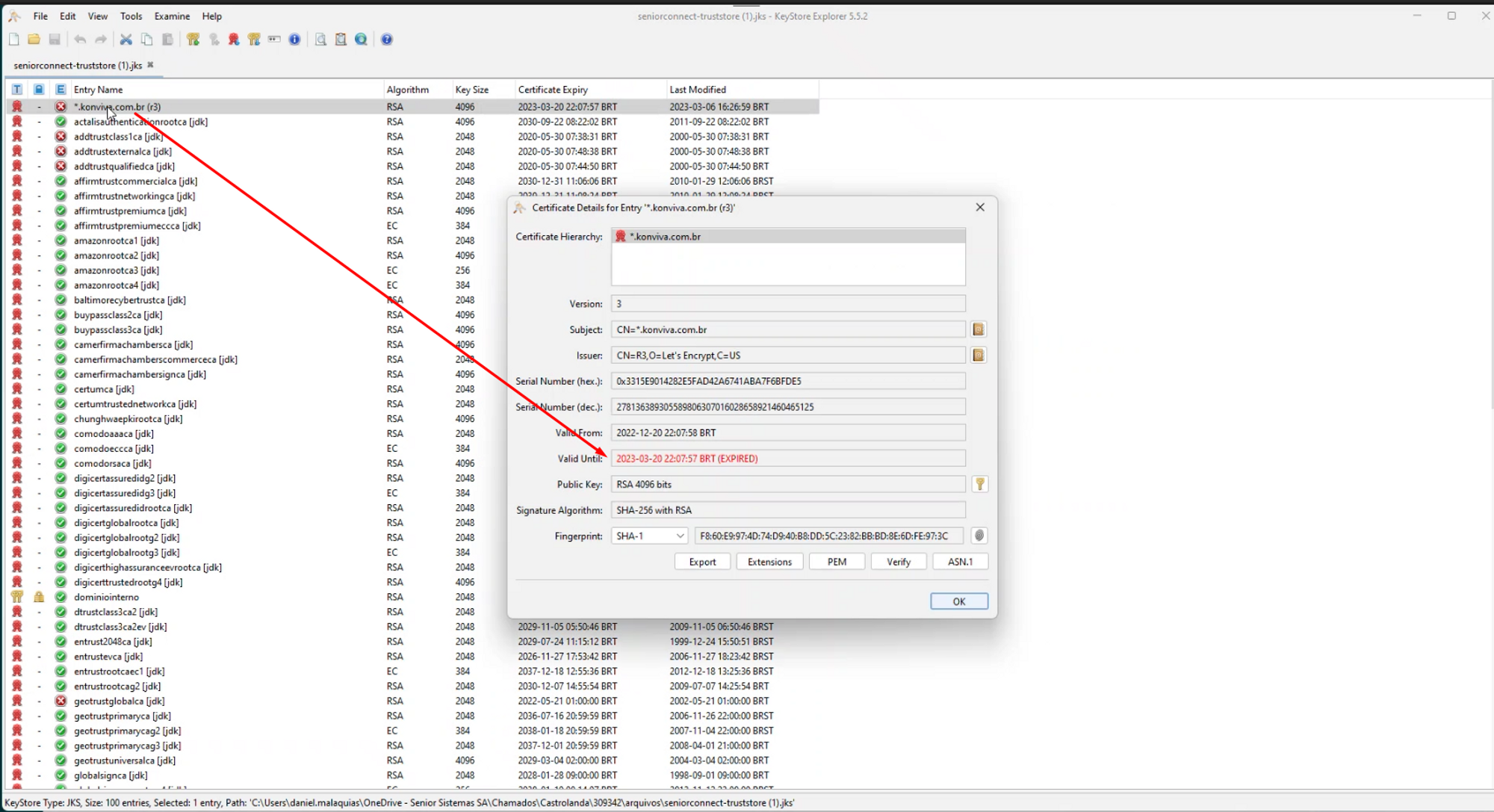

La línea con la información.server.ssl.key-store indica la ubicación del archivo del almacén de confianza. Haga una copia de seguridad de este archivo y ábralo con el programaExplorador de almacén de claves.

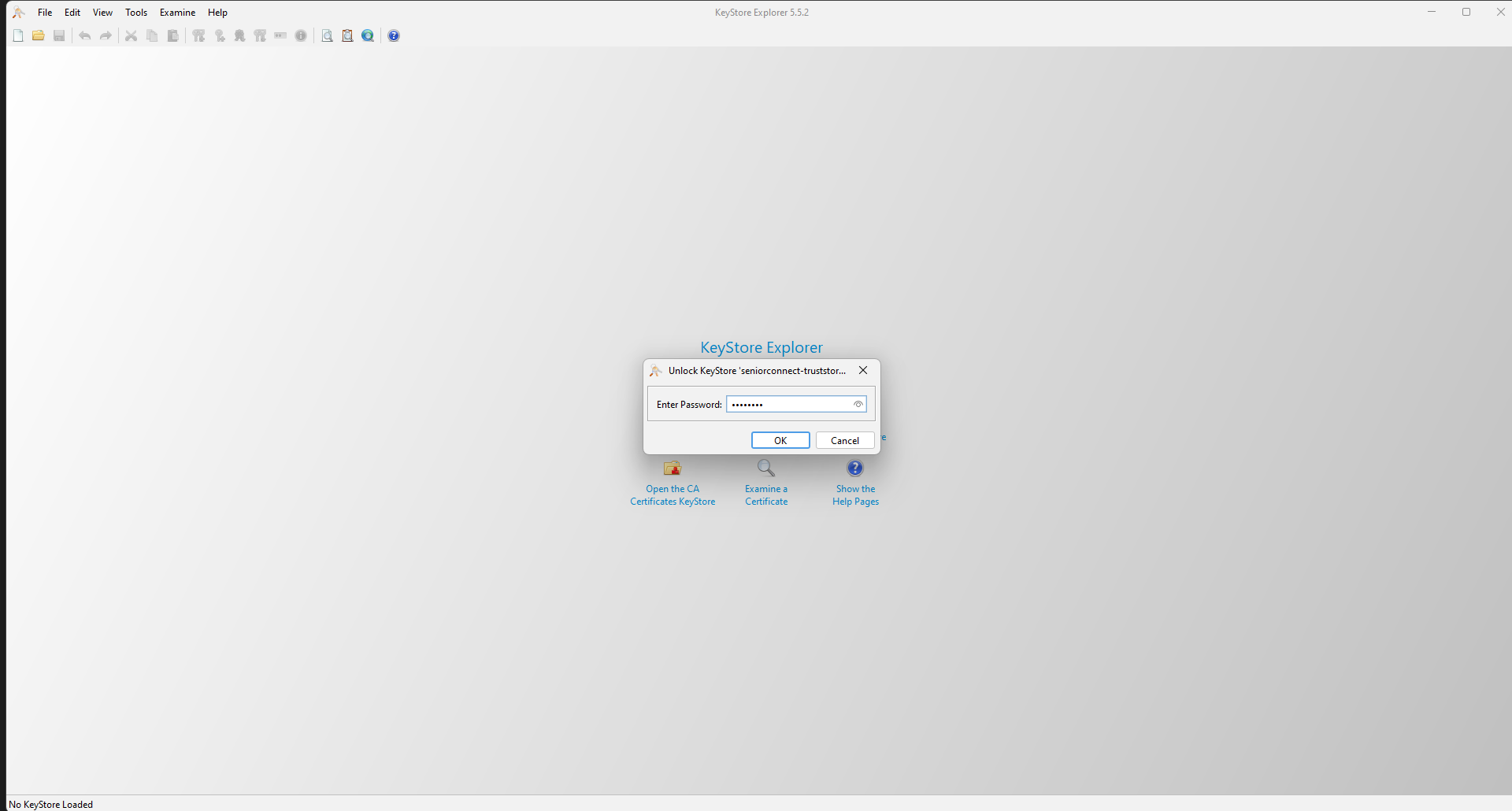

Al intentar abrir el archivo, el programaExplorador de almacén de claves le pedirá una contraseña. La contraseña está disponible en el archivo mencionado anteriormente, en la líneaserver.ssl.key-store-contraseña.

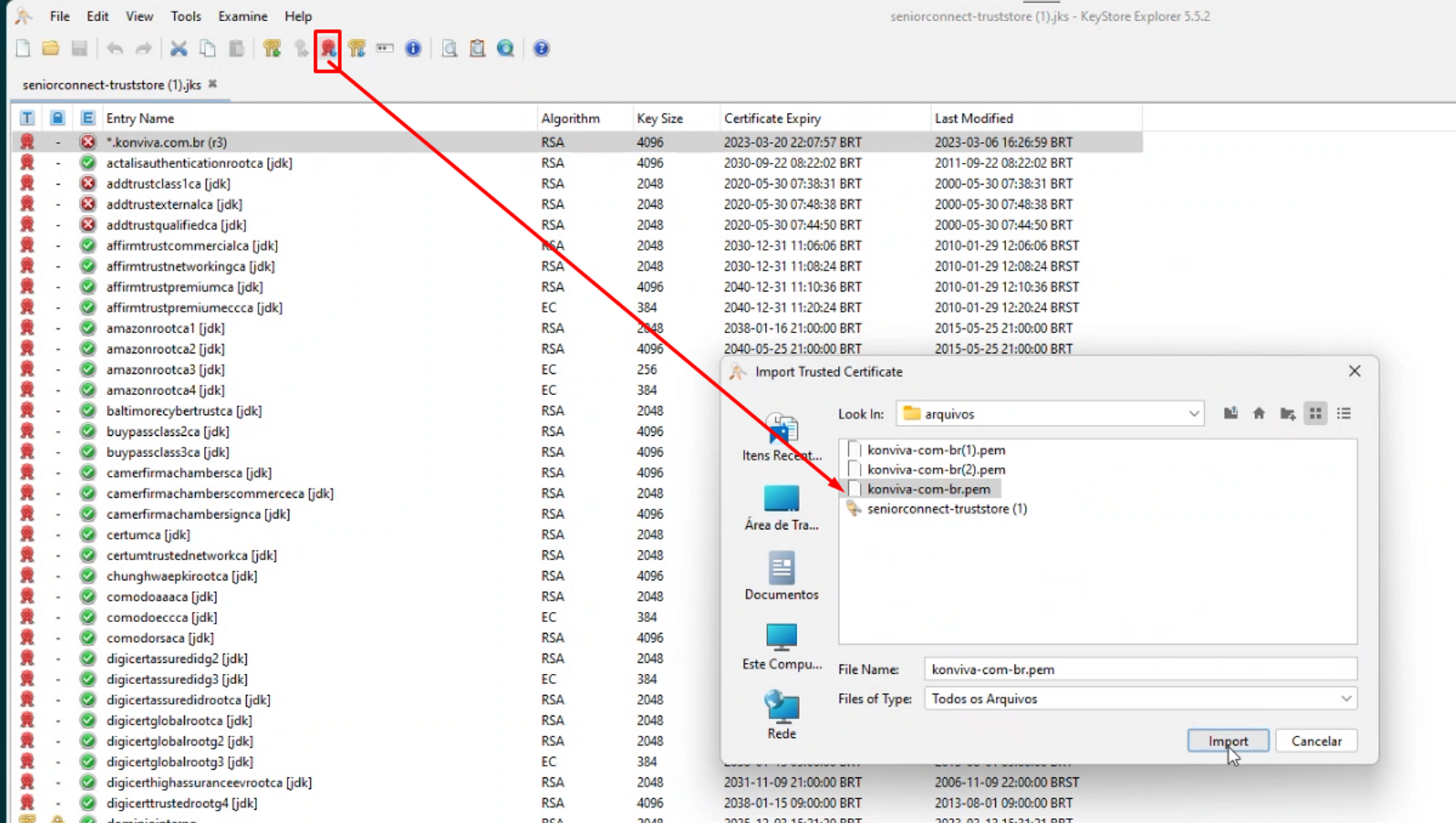

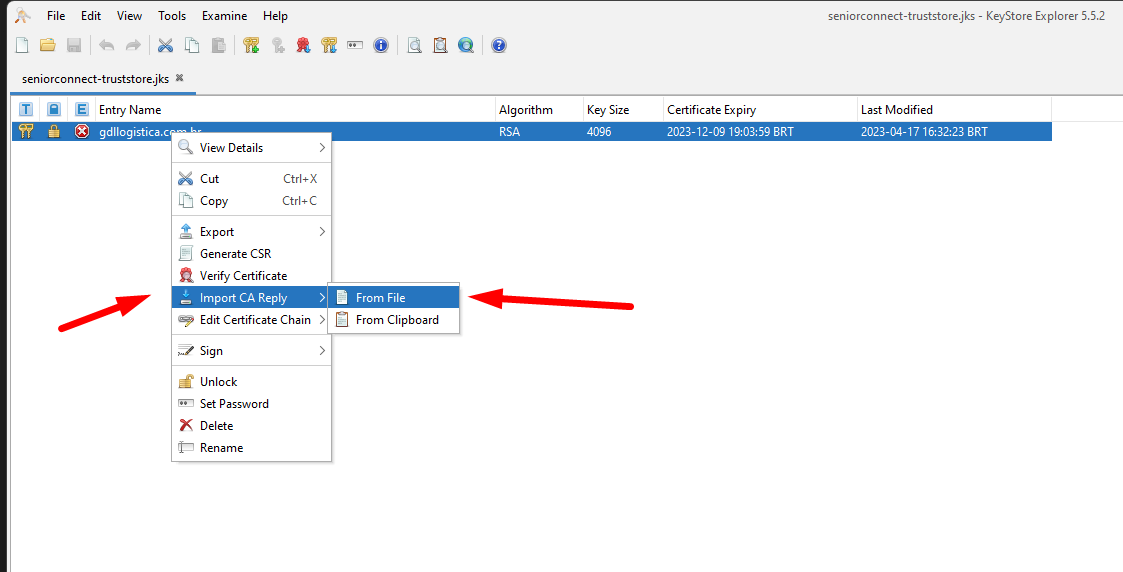

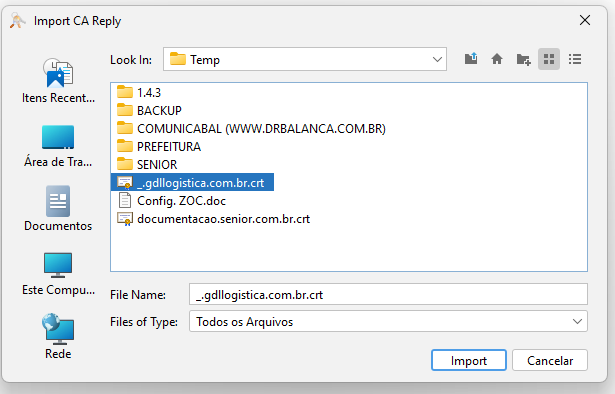

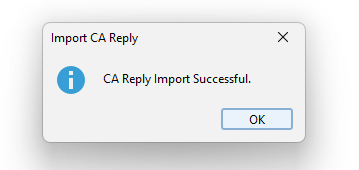

Con el Certificado exportado en formato.CERT, simplemente haga clic en el Certificado caducado en elExplorador de almacén de claves y seleccioneImportar respuesta de CA,Desde archivo.

Si el Certificado requiere contraseña, está disponible en el archivopropiedades.de.aplicación, en la líneaservidor.ssl.clave-contraseña. Ingrese la contraseña y confirme. Luego se abrirá la pantalla para seleccionar la opción todos los archivos, seleccione el archivo*.CERT y haga clicImportar.

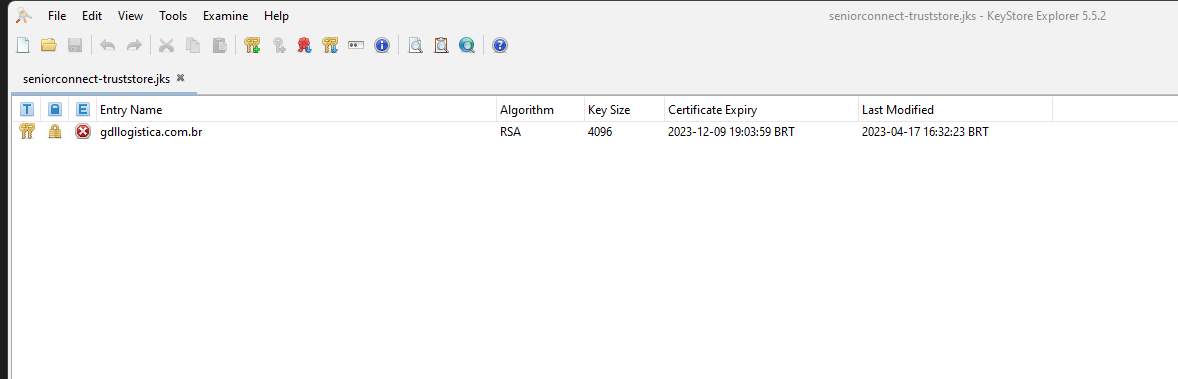

Cuando abra el archivo del almacén de confianza, verá que el certificado ha caducado o está a punto de caducar, como se ilustra en la imagen de ejemplo a continuación.

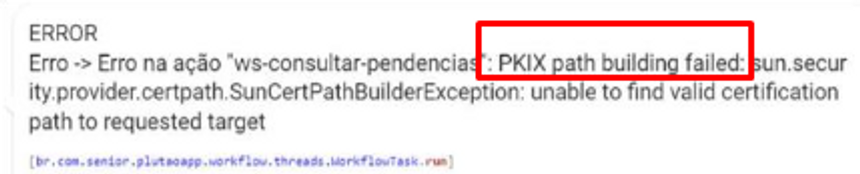

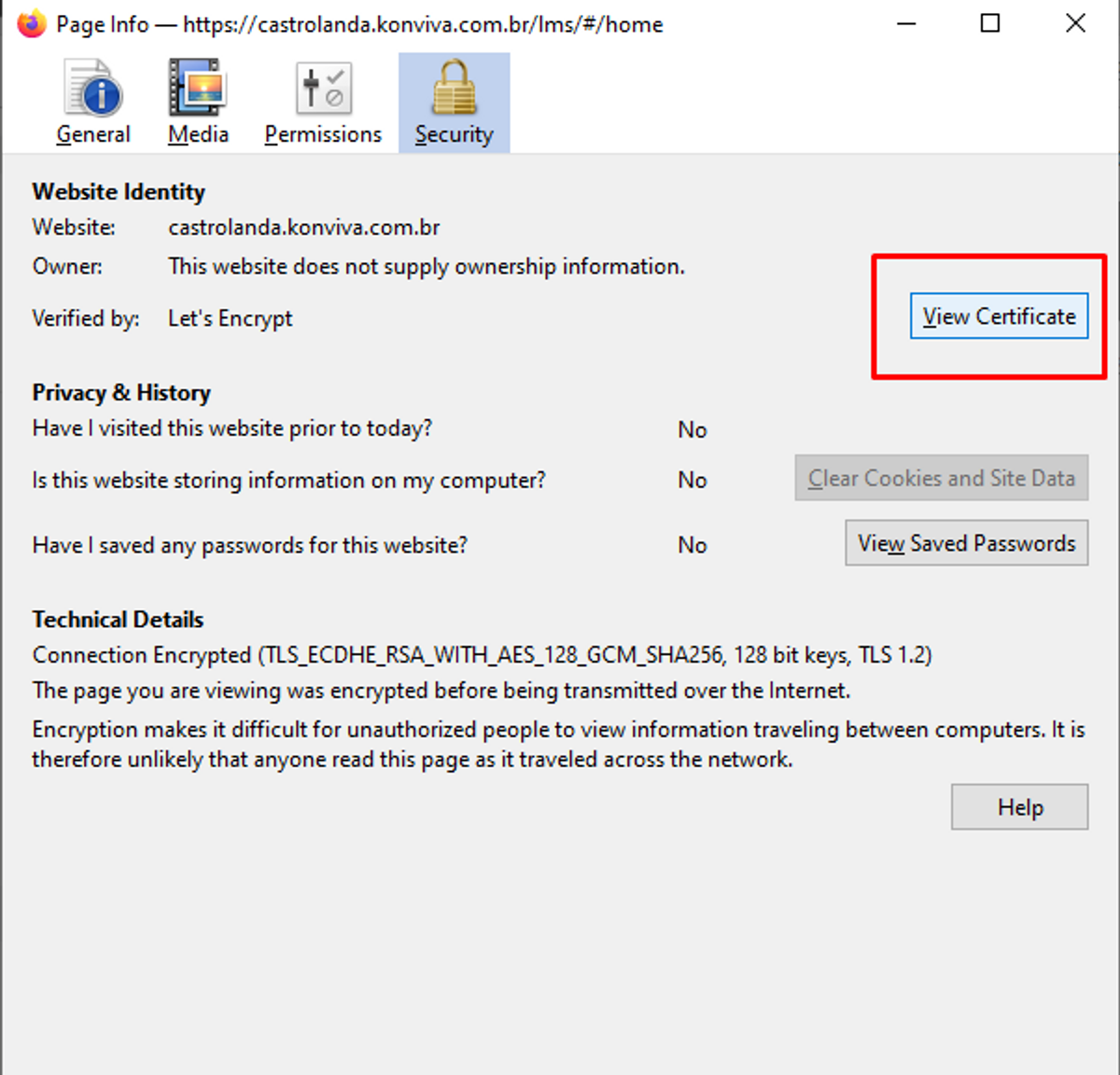

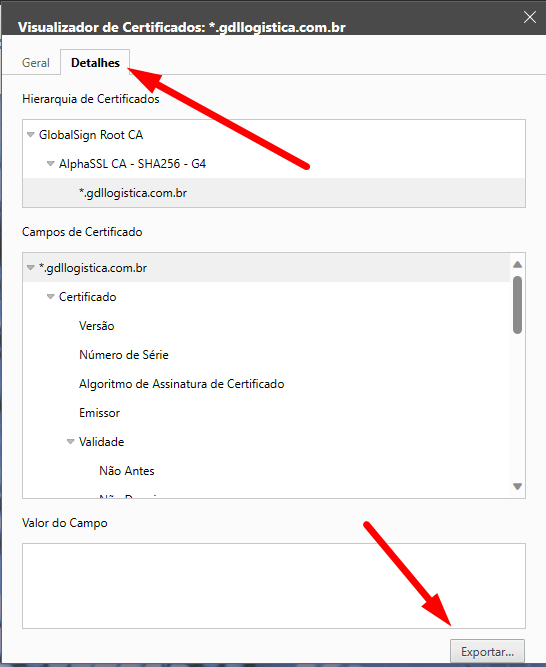

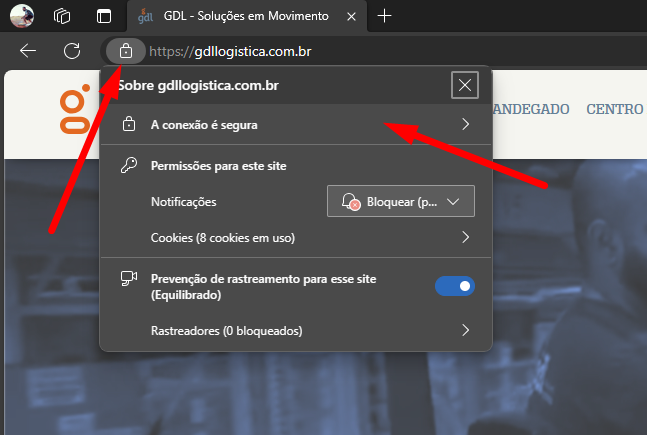

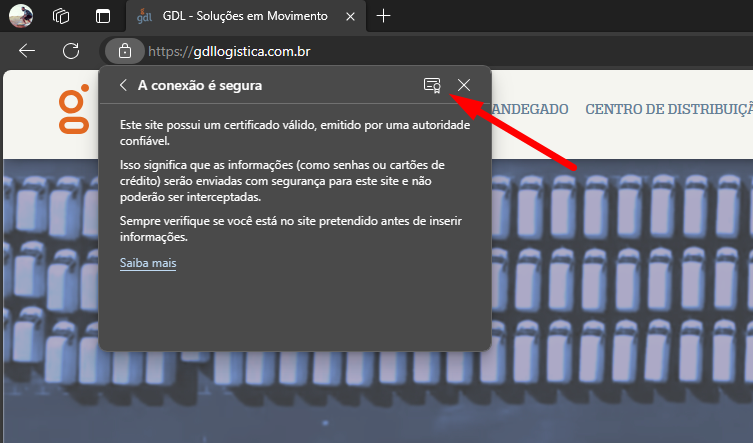

Para actualizar el certificado es suficiente tener el certificado en formato.CERT o descargarlo directamente desde su sitio web. Acceda al sitio web, haga clic en el candado y luego exporte el certificado, como se ilustra en la secuencia de imágenes de ejemplo a continuación.

Listo, Certificado SSL actualizado, simplemente reinicie CONNECT.

Configurar Truststore en la aplicación

La aplicación debe configurarse para acceder a la ruta y contraseña del Truststore con los siguientes parámetros (application.properties):

javax.net.ssl.trustStore=ruta/a/seniorconnect-truststore.jks

javax.net.ssl.trustStorePassword=cambiarlo

javax.net.ssl.trustStoreType=JKS

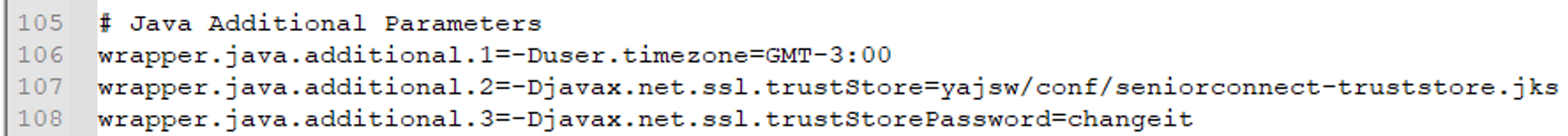

Estas opciones se configuran en elJAVA_OPTS deImágenes del mueller o wrapper.java.additional.x en ./yajsw/conf/wrapper.conf en instalaciones que utilizanEnvoltorio de servicios Windows (yajsw).

el valorcamino/hacia/ es la ruta relativa al archivo Truststore. En las instalaciones de Wrapper, la ruta predeterminada es yajsw/conf/seniorconnect-truststore.jks, mientras que en las imágenes de Docker la ruta es /config/seniorconnect-truststore.jks. Recordando que al configurar wrapper.conf, debes agregar un-D delante del parámetro, p.e.

Después de eso, simplemente reinicie el servicio integrador para que se cargue el nuevo Truststore. En una instalación de Windows esto se puede hacer a través delServicios del sistema operativo, y en instalaciones de Linux, se debe reiniciar el contenedor o pila, dependiendo de la configuración del entorno.

Hacer que la aplicación esté disponible a través de HTTPS

Para que la aplicación esté disponible a través de HTTPS, es necesario incluir un certificado de dominio en el Truststore que cubra el servidor que aloja la aplicación. Este certificado de dominio (par de claves) generalmente está disponible en PKCS#8 o PKCS#12.

Tras su inclusión en el Truststore, el Par de Claves tendrá asociada una contraseña a su acceso y unaen efecto (apodo) dentro de Truststore. Con esta información podemos completar la siguiente configuración de la Aplicación (*application.properties*).

server.ssl.key-store=ruta/a/seniorconnect-truststore.jks

server.ssl.key-store-password=cambiarlo

servidor.ssl.key-store-type=JKS

server.ssl.key-alias=ALIAS_KEYPAIR

server.ssl.key-password=CONTRASEÑA_KEYPAIR

servidor.ssl.enabled=verdadero

Tenga en cuenta que los valoresALIAS_KEYPAIR yCONTRASEÑA_KEYPAIR deberá ser llenado de acuerdo a la importación realizada.

Mantenimiento TRAEFIK

En algunos entornos Linux, TRAEFIK se utiliza para dirigir llamadas a los servicios del integrador y también para asignar la certificación de dominio de la aplicación. En el caso de renovar certificados ambientales seguir las siguientes instrucciones:

- Acceso/senior/gerente/traefik/certs;

- Reemplazar los archivos del certificado presente en este camino con las nuevas versiones;

- Acceso/senior/gerente/traefik/;

- Ejecute los comandos:administrador de rm de servicio acoplable_traefik y Implementación de la pila acoplable -c administrador docker-stack.yml para reiniciar el servicio TRAEFIK.

Las configuraciones de TRAEFIK (y sus notas) están en los archivos./senior/manager/traefik/traefik.toml y /senior/manager/traefik/docker-stack.yml.

Cuando se trata de TRAEFIK, el procedimiento para reiniciar la aplicación integradora es el siguiente:

- Acceso/senior/servicios/sconnect/backend/;

- Ejecutar los comandos:servicio acoplable rm sconnect_plutao-app-backend y

implementación de la pila acoplable -c docker-stack.yml conexión para reiniciar el servicio SCONNECT-Backend.