Pretty Good Privacy (PGP) no CONNECT

Sumário

1. Conceito

O PGP (Pretty Good Privacy) é um sistema de criptografia que protege dados sensíveis, como mensagens e arquivos, garantindo que apenas pessoas autorizadas possam acessá-los. Ele é amplamente utilizado em comunicações seguras, especialmente por e-mail e em processos que envolvem informações confidenciais.

2. Como Funciona

O PGP utiliza o modelo de criptografia mista (simétrica para encriptar dados, assimétrica pra encriptar a chave), que envolve dois tipos de chave:

- Chave pública: pode ser compartilhada livremente com outras pessoas.

- Chave privada: deve ser mantida em segredo pelo proprietário.

Essas chaves funcionam em pares e têm papéis complementares:

- Quando alguém quer enviar uma mensagem segura para você, ela usa sua chave pública para criptografar o conteúdo.

- Você, ao receber a mensagem, usa sua chave privada para descriptografá-la e acessar o conteúdo original.

Exemplo:

João envia uma mensagem criptografada para Maria usando a chave pública dela; Maria só consegue decifrar usando a chave privada, garantindo que ninguém mais consiga ler o conteúdo.

3. Segurança e Aplicações

O uso desse sistema garante que, mesmo que uma mensagem ou arquivo seja interceptado, ele só possa ser acessado com a chave privada correta, enquanto a assinatura digital assegura que o conteúdo não foi alterado e confirma a identidade do remetente.

Por isso, é amplamente utilizado em:

- Comunicações seguras por e-mail.

- Proteção de arquivos confidenciais.

- Verificação de identidade em sistemas distribuídos.

4. Geração de Par de Chaves

Para utilizar o PGP, é necessário que cada parte envolvida possua um par de chaves criptográficas: uma chave pública e uma chave privada. A chave pública é compartilhada para que terceiros possam criptografar mensagens destinadas ao proprietário. Já a chave privada é utilizada para descriptografar mensagens recebidas e assinar digitalmente conteúdos enviados.

Existem diversas ferramentas que permitem a geração de chaves PGP. As mais comuns incluem:

- GnuPG (GPG): Ferramenta de linha de comando amplamente utilizada em ambientes Linux, Windows e macOS.

- Softwares com interface gráfica: Como Kleopatra (Windows), GPGTools (macOS), entre outros.

- Serviços em nuvem ou plataformas corporativas: Algumas soluções oferecem geração e gerenciamento de chaves diretamente na interface do sistema ou em websites.

O processo básico envolve comandos como: gpg --full-generate-key, esse comando inicia um assistente interativo para definir os parâmetros da chave.

4.1 Parâmetros da Chave

Antes de gerar as chaves, as partes envolvidas devem definir os seguintes parâmetros, lembrando que suas escolhas impactam diretamente a segurança e a compatibilidade com outros sistemas.

- Tipo de Chave:

- RSA (Rivest–Shamir–Adleman) - mais comum e amplamente suportado.

- ECC (Elliptic Curve Cryptography) - criptografia de curva elíptica, mais leve e moderna.

- Tamanho da Chave:

- Recomendado: 2048 ou 4096 bits para RSA.

- Maior tamanho implica maior segurança, mas pode impactar performance.

- Identificador da Chave:

- Nome e e-mail associados à chave, utilizados para identificação e validação.

- Data de Expiração:

- Pode ser definida para limitar a validade da chave.

- Recomendado para ambientes corporativos com políticas de segurança.

- Implica na geração de novos pares de chave a cada expiração.

- Proteção da Chave Privada:

- Definição de uma senha forte para acesso à chave privada.

- Armazenamento seguro.

- Compartilhamento das Chaves:

- Distribuição via e-mail, servidor de arquivos...

- Definição do responsável por renovar as chaves (se houver expiração).

Observação:

Parâmetros como Tipo de Chave e Tamanho da Chave devem ser compatíveis com sistemas externos.

5. Ações PGP no Connect

O CONNECT permite o uso de ações PGP dentro de fluxos de integração — como tasks, processos e APIs — para garantir a segurança no trânsito de dados sensíveis.

Essas ações podem ser aplicadas para criptografar, descriptografar e converter conteúdos, por meio da PGPEncryptionAction, conforme demonstrado nas seções a seguir.

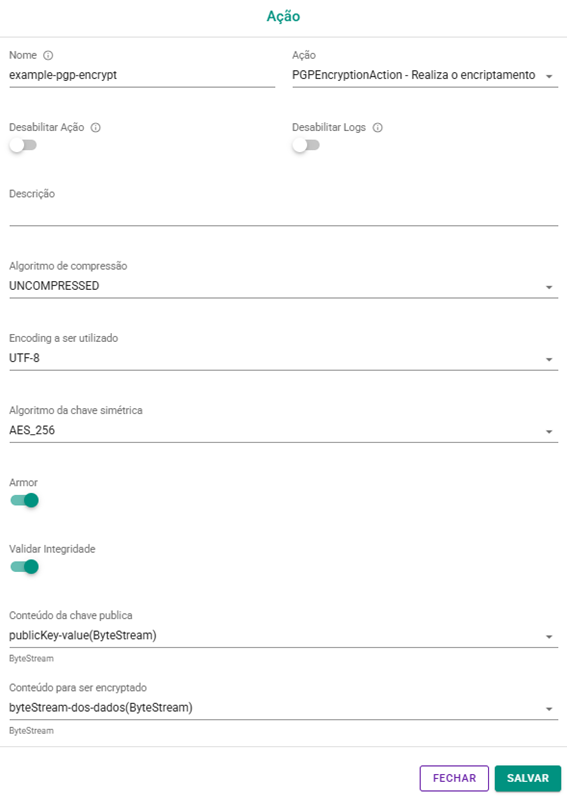

5.1 Encriptação de Dados:

A descrição de cada campo pode ser visualizada na tabela ao final da página.

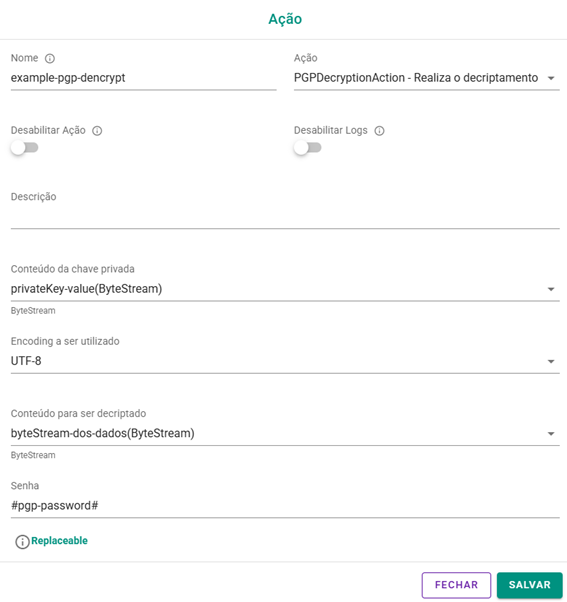

5.2 Decriptação de Dados:

A descrição de cada campo pode ser visualizada na tabela ao final da página.

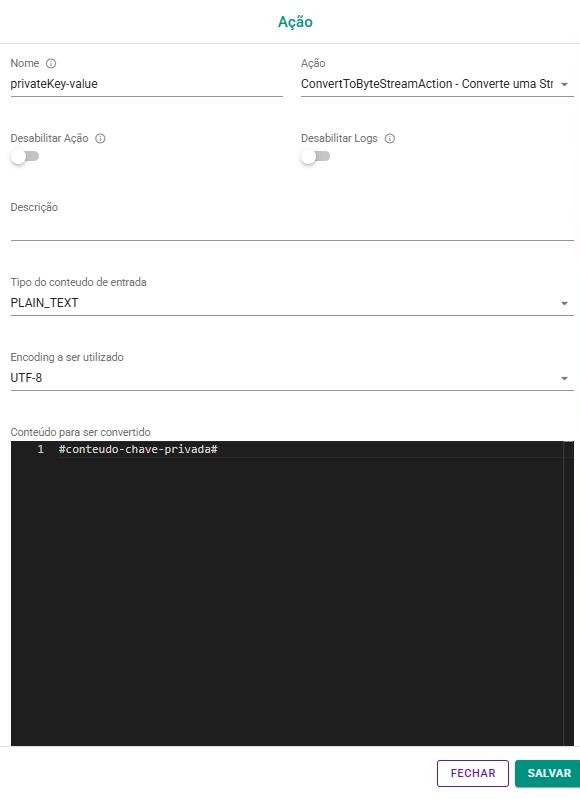

5.3 Converter Conteúdo da Chave:

As Ações de PGP geralmente trabalham com dados no formato ByteStream. Por isso, é necessário converter o conteúdo da sua chave privada antes de utilizá-lo.

Se o seu dado estiver em String ou Base64, você pode transformá-lo em ByteStream usando a ação ConvertToByteStreamAction. Você também pode transformar o ByteStream de volta em String ou Base64, utilizando a ação ConvertFromByteStreamAction.

Saiba mais sobre ByteStream na documentação completa: Interação com Arquivos e o Formato ByteStream.

| Campo | Descrição |

|---|---|

| Algoritmo de Compressão |

Antes de criptografar os dados, o PGP geralmente aplica um algoritmo de compressão. Isso tem três objetivos principais: Reduzir o tamanho dos dados: facilita o armazenamento e o envio. Aumentar a segurança: dados comprimidos têm menos padrões previsíveis. Melhorar a eficiência: menos dados para criptografar significa menos tempo de processamento. A compressão é feita antes da criptografia, pois dados criptografados não podem ser comprimidos de forma eficaz. Ordem correta: comprimir → criptografar → transmitir. Se a escolha for UNCOMPRESSED, os dados serão salvos em arquivos de texto. |

| Encoding a Ser Utilizado | A escolha do encoding no processo de criptografia PGP impacta como os dados são armazenados, transmitidos e interpretados. O encoding usado para decriptar deve ser o mesmo que foi usado na encriptação. |

| Algoritmo da Chave Simétrica | São responsáveis pela criptografia real dos dados, após a troca de chaves públicas e privadas. Exemplos:

AES-128 e AES-256: modernos e seguros, amplamente usados. DES: considerado inseguro devido ao tamanho limitado da chave. IDEA: usado em versões anteriores do PGP, ainda seguro, mas menos comum. A escolha impacta segurança, performance e compatibilidade. Prefira algoritmos modernos como AES. |

| Armor - Armadura (ASCII Armor) | Representa dados criptografados em formato ASCII, permitindo copiar, colar e transmitir facilmente. Exemplo:

-----BEGIN PGP MESSAGE----- ...conteúdo criptografado em texto... -----END PGP MESSAGE----- |

| Validar Integridade |

Garante que os dados não foram alterados ou corrompidos, usando checksums ou hashes. No momento da decriptação, o sistema compara o hash atual com o original. Se houver diferença, o processo é interrompido, indicando corrupção ou alteração |

English

English Español

Español