Certificado digital para WildFly

O procedimento de certificação digital descreve a importação e a configuração do certificado no servidor WildFly, permitindo que as conexões HTTPS reconheçam e confiem na configuração aplicada, sem a necessidade de apoio visual.

Antes de iniciar a configuração no WildFly, é necessário:

- Possuir o arquivo keystore contendo o certificado digital já importado;

- Garantir que o arquivo keystore esteja localizado no diretório: WildFly > Domain > Configuration.

Importante

- A importação do certificado digital no arquivo keystore deve seguir o procedimento descrito em Migração de certificado do GlassFish para o WildFly. Somente após a importação correta do certificado no keystore é possível prosseguir com a vinculação.

- Antes de utilizar o arquivo do GlassFish no WildFly, remova todos os certificados contidos no arquivo, mantendo apenas o certificado do domínio. Por exemplo, o certificado S1AS, assim como outros certificados gerados pelo GlassFish, deve ser removido.

Este processo deve ser utilizado exclusivamente em cenários de migração do servidor GlassFish para o WildFly, quando já existe um certificado digital em uso no ambiente de origem.

Para a importação do certificado digital, é necessário utilizar a ferramenta Portecle, responsável por importar o certificado na keystore.jks do domínio correspondente.

A unidade certificadora deve fornecer o certificado no formato .PFX ou .P12.

Instalação do certificado no servidor (MMC)

- No Windows, acesse Executar e digite MMC;

- No menu Arquivo, selecione Adicionar/Remover Snap-in;

- Adicione o snap-in Certificados e mantenha a opção Minha conta de usuário;

- A árvore de certificados será exibida;

- Na pasta Pessoal, clique com o botão direito e acesse: Todas as Tarefas > Importar;

- Na tela apresentada clique em Avançar;

- Escolha o arquivo do certificado digital e insira a senha do certificado digital;

- Em Opções de Importação selecionada as opções:

- Marcar esta chave como exportável. Isso possibilitará o backup ou o transporte das chaves posteriormente;

- Incluir todas as propriedades estendidas;

- Na pasta Pessoal > Certificados será apresentado o certificado importado:

- Para .PFX será apresentado apenas um certificado com o nome do DNS;

- Já quando for .P12 além do certificado, será apresentado os certificados da cadeia de certificação.

- Exporte o certificado com o nome do DNS, clicando com o botão direito e vá em Todas as Tarefas > Exportar;

- Em seguida clique em Avançar;

- Escolha a opção Sim, exportar a chave privada;

- Em seguida Selecione o formato a ser usado, escolha a opção Troca de Informações Pessoais - PKCS n° (.PFX, .P12) e marque as opções:

- Incluir todos os certificados no caminho de certificação, se possível;

- Exportar todas as propriedades estendidas;

- Habilitar privacidade de certificados;

- O próximo passo é escolher a senha do certificado exportado, pode manter a já utilizada ou incluir uma nova;

- Por fim, salve o arquivo como um .PFX e defina o local onde ele será armazenado.

Importação do certificado na Key Store do domínio

- Realize um backup do arquivo keystore.jks;

- Abra o Portecle;

- Acesse File > Open Keystore File;

- Localize a keystore do domínio desejado (<domain>/config/keystore.jks).

Esse procedimento server para o arquivo Cacerts também, onde no Cacerts deve ser escolhido a opção File > Open CA Certs Keystore, Import Trusted Certificate (Ctrl-T) e importe a cadeia de certificado, por padrão, extensões .cert, .crt, .cer, .pem.

Importação do par de chaves

- Abra a Keystore e acesse: Tools > Import Key Pair;

- Selecione o arquivo .PFX exportado;

- Informe a senha definida na exportação e em seguida clique em OK;

- Na tela Key Pair Entry Alias, será apresentado o Alias que identificará o certificado digital na keystore. No campo Enter Alias, é exibido o nome definido (por exemplo, exemplo.com.br).

- Anote esse Alias, pois ele será necessário em etapas posteriores da configuração;

- Em Key Pair Entry Password, informe a senha da keystore;

- Verifique se o certificado apresenta mais de um certificado na cadeia, isso indica que a cadeia de certificação foi importada corretamente;

- Exemplo: Certificate Details for entry 'exemplo.com.br' > Certificate 1 of 3;

- Ao final da validação, clique em Salvar para concluir o processo.

Nota

A senha padrão da keystore é changeit. No entanto, em alguns ambientes, pode ser utilizada a mesma senha de acesso ao console administrativo do GlassFish, geralmente adminadmin.

Para configurar o certificado digital no ambiente WildFly, é necessário seguir os procedimentos a seguir:

- Acesse as opções do perfil de segurança. Para isso, é necessário acessar a URL de administração do WildFly, exemplo: http://localhost:9990/;

- Informe o usuário e a senha de administrador do WildFly, por padrão adminadmin;

- Acesse Configuration > Profiles > Profile (perfil que deseja configurar certificado);

- Em Subsytem, acesse Security > Other Settings > View;

- Após acessar as opções das configurações do certificado, crie a Key Store, acessando o caminho Stores > Key Store e adicione uma nova Key Store;

- Clique em Add e preencha os campos necessários na tela Add Key Store;

- Name: Nome da Key Store (Exemplo: KeyStoreSenior)

- Type: Tipo do arquivo (JKS)

- Path: Nome do arquivo keystore (Exemplo: keystore.jks)

- Relative to: Caminho relativo do arquivo (Nesse caso como ficará em Wildfly > Domain > Config, deve-se usar esse formato: jboss.domain.config.dir)

- Credential Reference Clear Text: Senha da Key Store (Padrão: changeit)

- Finalize clicando em Add para salvar.

- Também em Subsystem > Security, acesse Settings > Other Settings;

- Em SSL > Server SSL Context, clique em Add;

- Na tela Add Server SSL Context, preencha os campos necessário;

- Name: Nome do contexto SSL (Exemplo: KeystoreContexto)

- Key Manager: Selecione o gerenciador criado anteriormente

- Clique em Add para salvar o processo.

Observação

Nesta etapa, é possível editar o contexto SSL para definir quais protocolos serão aceitos na conexão HTTPS, conforme a política de segurança do ambiente.

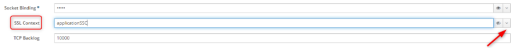

Para que o WildFly utilize o certificado configurado, é necessário associar o contexto SSL ao listener HTTPS, conforme os passos abaixo:

- Na console administrativa do WildFly, acesse Configuration > Profiles > Profile (perfil que deseja configurar certificado);

- Em Subsytem, acesse Web > Settings > Server > Default-server > View;

- Acesse Listener > HTTPS Listener;

- Selecione o Listener e em HTTPS Listener, clique em Edit;

- No campo SSL Context, selecione o contexto SSL criado anteriormente;

- Clique em Save.

Importante

Após concluir a configuração do certificado no WildFly:

- Reinicie os servidores que utilizam o profile configurado;

- As conexões HTTPS passarão a validar e reconhecer o certificado digital importado na Key Store.

English

English Español

Español

English

English Español

Español